苏州奥尔马电子科技有限公司

江苏省苏州市高新区金猫路9号B幢

丁经理

13584892482

13584892482

135848924828

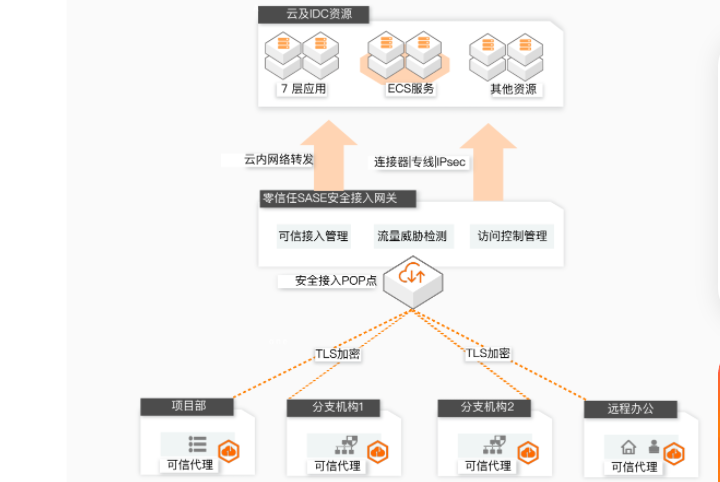

结合业界和阿里巴巴自身实践,将边缘计算和零信任框架进行结合,通过 SASE(安全访问服务边缘模型)构建阿里云零信任安全体系。由可信终端、可信身份、可信网络、可信应用和持续风险评估决策中心等五个重要部分组成。为企业办公提供高效、稳定、安全、便捷的零信任安全访问服务。

方案架构

架构说明

安全访问代理

通过轻量化 Agent 仅将访问内部应用的流量代理到网关

就近安全接入

通过阿里云全球 POP 接入点就近转发企业流量至公有云或 IDC

统一身份校验

统一管控企业身份体系,每次访问都校验请求者的身份和权限

应用安全管理

应用接入和隐身,实现暴露面的收敛

动态持续分析

对每次请求的行为和登录状态进行动态的风险分析并预警

核心能力

可信网络访问

基于阿里云全球边缘接入点构建的零信任网络,提供安全高效的远程办公能力。

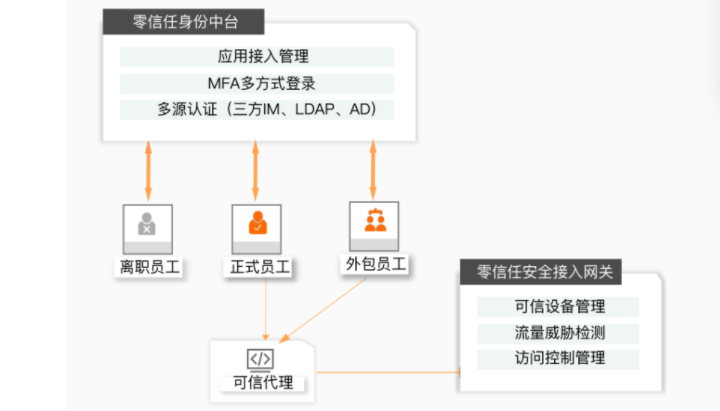

可信身份管理

提供统一的员工账号生命周期管理,实现身份的统一认证、统一授权、统一管理。

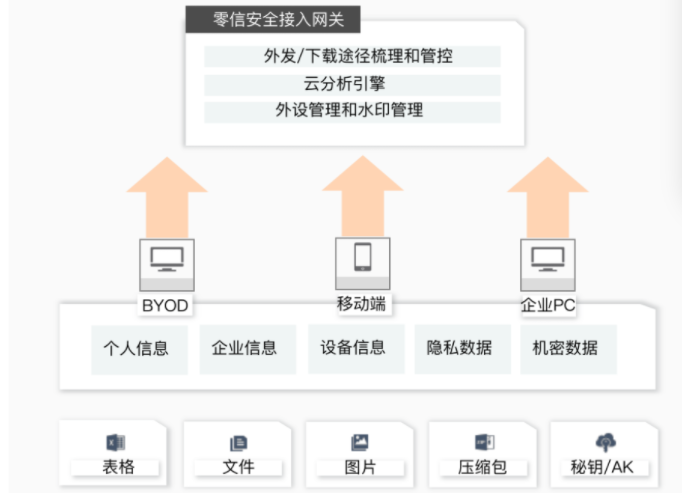

终端安全管控

提供可信终端的注册、授信、绑定和安全管控。

网络安全准入

提供设备准入基线管理,以及802.1x 设备网络准入,提供公司内外网的安全准入能力。

多因素认证

提供动态口令、短信、邮件、扫码、面部识别等多种认证方式,为员工打造更便捷的接入体验。

SSO 统一门户

基于标准的认证协议(SAML、OA uth.2.0、JWT、C/S)实现 SSO ,为企业打造统一办公门户。

网络数据防泄漏

识别终端敏感数据的外发渠道,对敏感数据的下载和外发行为进行监控预警,并通过终端管控来降低端侧泄露风险。

办公应用加速

提供高效、安全、合规的全球办公应用访问加速,解决海外办公、海外运营等场景需求。

方案优势

应用场景

远程办公

安全高效的远程办公

场景描述

VPN 的高并发扩容、网关维护给企业 IT 和运维带来巨大的挑战,且无法有效确认访问主体的安全性。

解决方案

通过阿里云全球 POP 点快速接入,基于 ZTNA 零信任架构实现安全可信访问,并具备云端弹性扩容能力,替换原有 VPN 组网,使员工可以安全、高效、稳定地访问企业资源。

身份安全

统一身份体系管理

场景描述

多身份体系、离职账号、僵尸账号、孤儿账号及口令爆破等问题,使得企业身份体系管理面临诸多困扰和风险。

解决方案

提供账号生命周期管理,构建统一认证授权的工作界面,通过 SSO 打通应用,实现账号统一管理,提供权限的生命周期管控,验证设备、身份和应用的访问权限。

数据防护

敏感数据识别和数据安全防护

场景描述

为应对数据泄露和满足合规要求,企业首先应该做的是梳理清楚敏感数据来源、敏感数据的外发途径并获取途径的分布。

解决方案

通过强大的数据分类分级引擎,识别访问应用流量中的敏感数据,梳理敏感数据的获取途径和外发渠道,针对异常进行告警和对终端进行管控,从而降低数据泄露的风险。

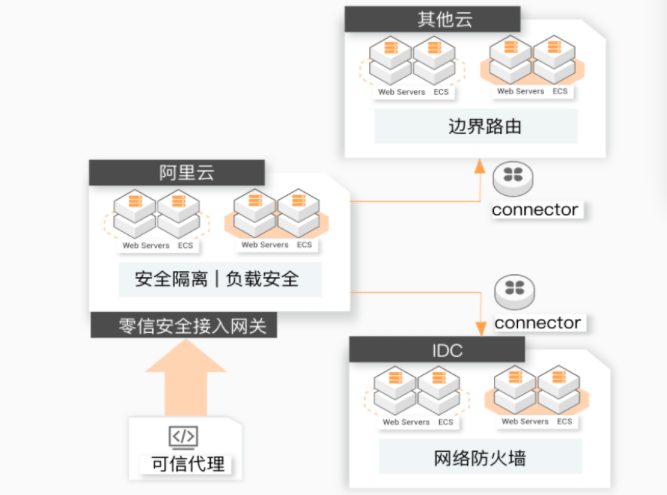

混合云架构

混合云场景下构建零信任网络

场景描述

企业多以混合云形态为战略方向,组网方式越来越复杂,往往由于地址冲突、路由问题等被迫降低安全性换取业务的便捷访问。

解决方案

采用边缘计算网络,统一资源访问入口,将代理网关部署到多云、 IDC 等环境进行灵活组网并进行统一管理,降低组网复杂度并构建零信任网络。

全球办公

全球化高效办公

场景描述

企业全球化办公,涉及国内外的办公应用相互访问,传统 VPN 线路存在不稳定及合规等问题。

解决方案

基于阿里云 SASE 全球 POP 点接入能力,联合海外加速线路保障办公应用访问体验,并对访问海外业务进行强管控,满足合规访问要求,为企业提供安全、稳定、合规的全球办公访问环境。

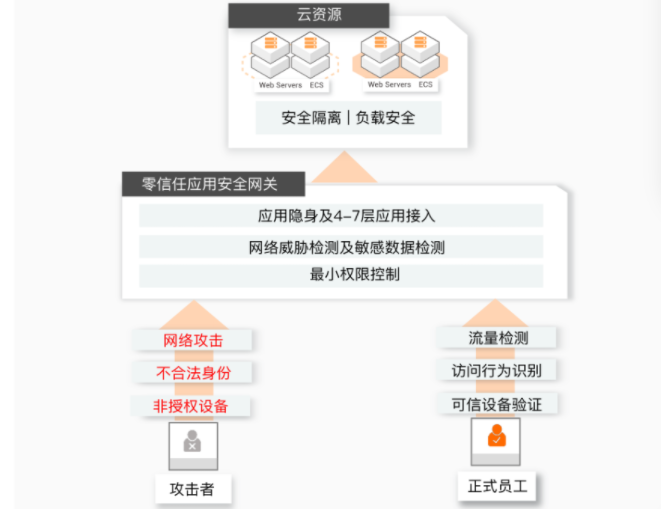

应用隐身

应用隐身收敛攻击面

场景描述

企业通常为分支机构、和员工开放部分应用的公网访问入口,与此同时应用暴露在互联网上增加了企业被攻击的风险。

解决方案

通过将4-7层的应用接入到零信任网关,收敛访问入口,从而实现应用隐身,并对来自应用外部的访问请求进行充分的校验,包括访问主体的身份、访问环境以及访问权限。

实施步骤

第一步:评估自身现状

升级零信任架构必要性

结合零信任架构应用场景评估自身真实痛点。

评估企业自身安全水位

结合关键要素评估当前安全控制措施的完善度。

参考零信任成熟度模型

参考成熟度模型结合场景制定建设目标。

第二步:明确保护面

评估资源访问入口

评估流量入口是来自云、IDC,还是远程访问。

明确保护对象

明确保护应用的类型,访问方式等。

明确保护范围

明确生效用户和保护资源范围。

第三步:落地的实现路径

梳理网络架构

考虑多地互联场景下对于网络改造的复杂性。

规范访问入口

改造后的流量入口经由云网关流转到各资源。

对接身份系统

确定唯一身份体系作为零信任身份验证。

对接内部应用

创建应用实现应用隐身,配置应用访问权限。

第四步:制定零信任策略

制定终端准入基线

管控入网终端环境的安全和入网基线。

制定零信任访问策略

基于身份、权限、设备多维度制定访问控制策略。

制定认证策略

选择 MFA、SSO 等便捷认证方式以提升体验。

第五步:监控并优化策略

访问行为监控

持续监控用户访问资源和权限的变化。

调整策略松紧度

根据用户组和用户属性灵活设置访问控制策略。

第六步:持续评估并规划

全量数据审计

审计用户登录、访问,下载数据等行为。

持续分析异常行为

针对恶意行为进行识别和标记。

动态调整访问权限

对恶意行为进行提示、阻断或增强验证。

规划新能力完善架构

零信任架构需要持续迭代来解决新的安全风险。